Di.Day – Digital Independence Day – Digitale Unabhängigkeit: Warum Tor ein Schlüssel für Privatsphäre ist

DiDay – Digital Independence Day (oder nicht ganz ernst gemeint, der DiUt – Digitaler Unabhängigkeitstag)

Auf dem 39C3 in Hamburg hat Marc-Uwe Kling neues vom Känguru erzählt und am Ende kam Linus Neumann (einer der Sprecher des CCC) auf die Bühne. Gemeinsam haben sie zu einer Mitmachaktion rund um die digitale Unabhängigkeit aufgerufen.

Ich möchte dazu meinen kleinen Teil beitragen, mit einem Thema, dass ich für ziemlich wichtig halte: das Tor-Netzwerk.

Also: Wie nutzt man es, was bringt es und welche Hintergründe sollte man kennen?

Ab Januar richtet die UN-Hack-Bar an jedem 1. Sonntag eines Monats die DiDay Aktion aus.

Ich unterstütze diese Aktion vor Ort aus Überzeugung, weil ich den Ansatz richtig gut finde.

Deshalb mache ich mit und steuere heute als kleinen Beitrag diesen Artikel über das Tor-Netzwerk bei.

Auf die Idee bin ich überhaupt erst gekommen, weil SilSon auf unserer internen Mailingliste gefragt hat,

wer Lust auf diese Aktion hat und sich vorstellen kann, mitzumachen. Ich find das gut, hab meine Termine gecheckt und bin bei den Terminen dabei.

Worum geht’s bei der UN-Hack-Bar im Rahmen der Aktion?

Vor allem um Beratung, Fragen & Antworten.

– Was mache ich sinnvoll mit einem alten Laptop, auf dem Windows 11 nicht mehr läuft?

– Sind alternative Betriebssysteme, wie Linux, wirklich kompliziert?

– Welche Messenger gibt es abseits von WhatsApp, und wie nutzt man sie?

Ich kann da auch einiges zu beitragen. Allerdings ist Linux erklären nicht so mein Ding.

Ich kann es einrichten, auch nutzen, aber die Befehlszeile klappt nur, wenn ich manchmal die Suchmaschine meiner Wahl frage, um weiterzukommen.

Aber davon mal abgesehen,

bei Signal statt WhatsApp, Mastodon statt X, und eben Tor, da kann ich helfen.

Und als zweites Thema möchte ich irgendwann noch E-Mail-Verschlüsselung mit OpenPGP angehen.

Allerdings weiß ich nicht, ob das im Zusammenhang mit dem DiDay stattfinden wird, ich bin mir noch nicht sicher ob das zum Di.Day passt.

Das Tor Project Netzwerk – Technik verstehen, Hintergründe einfach erklärt

Überwachung, Tracking und Datensammelei sind im Internet längst Normalität.

Ich habe das Gefühl, dass viele Menschen gar nicht wissen, was da im Hintergrund passiert.

Ich möchte nicht das ganze Thema Überwachung, Tracking und Datensammelei hier aufarbeiten, dafür gibt es ja jetzt den DiDay und in den nächsten Monaten wird es diesbezüglich eventuell das eine oder andere zu hören geben.

Aber hier zwei Links, bei denen du dich schon mal darüber informieren kannst:

Digitale Selbstverteidigung von Digitalcourage

Netzpolitik.org

Das Tor Project, das ich dir hier vorstelle, ist nur ein Baustein, um dich und deine Daten zu schützen. Mit Daten meine ich dein Surfverhalten. Die Daten, die genutzt werden, um von dir ein Profil zu erstellen, ein Profil, das mit jedem Klick immer aussagekräftiger wird.

Man muss nicht technikbegeistert sein, um das Tor-Netzwerk zu nutzen. Ich werde hier versuchen das Tor-Netzwerk von Grund auf zu erklären. Ich werde versuchen alles so verständlich wie möglich zu erklären, sodass Personen ohne technischen Hintergrund das leicht verstehen können.

Was ist das Tor Project?

Das Tor Project ist ein internationales, gemeinnütziges Open-Source-Projekt. Es entwickelt Software, die anonyme Kommunikation im Internet ermöglicht. Der bekannteste Bestandteil ist der Tor Browser, der auf dem Prinzip des Onion Routing basiert. Der Name „Tor“ steht für The Onion Router.

Tor ist also ein Werkzeug, mit dem man sich im Internet bewegen kann, ohne ständig beobachtet zu werden. Man wird nicht unsichtbar, aber es wird deutlich schwerer, nachzuvollziehen, wer man ist und wohin man sich im Netz bewegt.

Warum gibt es das Tor-Netzwerk?

Tor hat seinen Ursprung in einem Forschungsprojekt des US-Militärs. Ziel ist es, sensible Kommunikation so abzusichern, dass nicht nachvollziehbar ist, wer mit wem spricht.

Dazu leitet Tor den Datenverkehr verschlüsselt über mehrere Stationen weiter und verschleiert so die Herkunft der Verbindung.

Im Kern richtet sich Tor gegen sogenannte Traffic-Analysen. Dabei geht es nicht um die Inhalte einer Kommunikation, sondern um Begleitdaten: Wer kommuniziert wann, wie häufig, wie lange und von welchem Ort aus mit wem. Tor sorgt dafür, dass diese Informationen nicht mehr eindeutig zusammengeführt werden können, indem es die Identität der nutzenden Person konsequent vom Ziel der Internetverbindung trennt.

Wie funktioniert das Tor-Netzwerk?

Eine einfache Erklärung mit dem Beispiel eines Briefversands.

Einige Menschen haben schon vom Tor-Netzwerk gehört. Manche wissen: „Das hat irgendwas mit Anonymität zu tun.“

Aber wie genau Tor eigentlich funktioniert, bleibt oft unklar. Deshalb habe ich mir vorgenommen, dass diese Seite hier dazu beiträgt, Tor zu entmystifizieren. Ich werde versuchen, es mit einem einfachen Bild zu erklären, das jeder kennt: dem Versand eines Briefes.

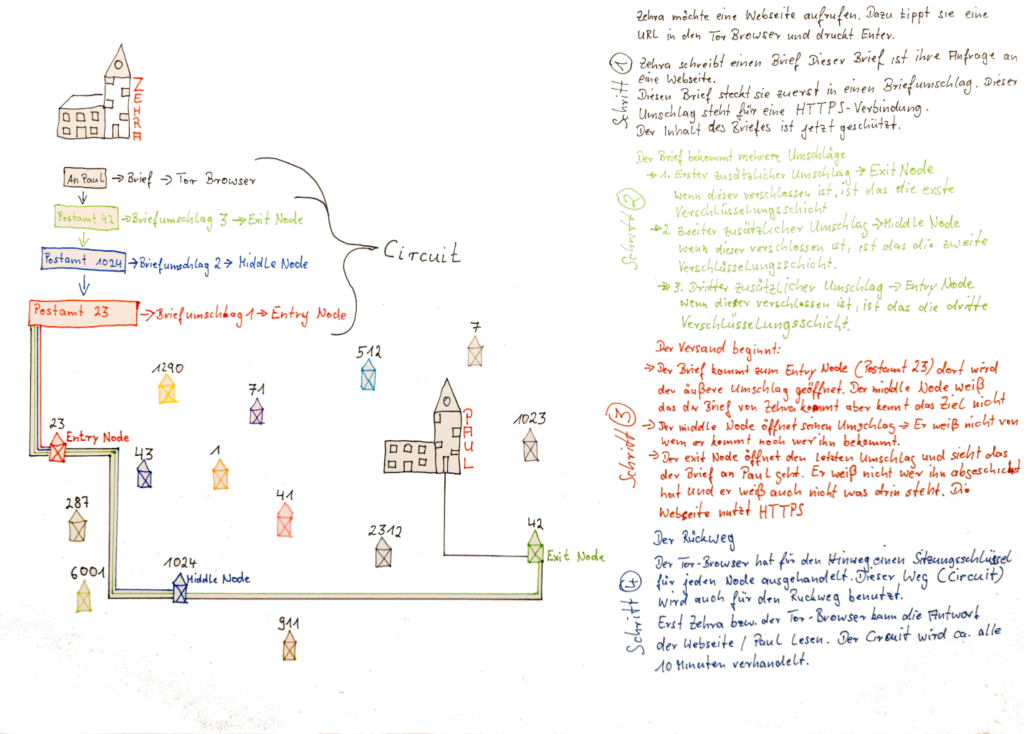

Zehra schreibt einen Brief

Ich habe dafür zwei Personen genommen. Zehra und Paul, die über Briefe kommunizieren möchten.

Der Brief ist in dem Fall die Anfrage des Tor Browsers an eine Webseite und die Briefumschläge sind die Verschlüsselungsschichten.

Zehra möchte eine Webseite besuchen. Sie tippt eine URL in den Tor Browser und drückt Enter.

In unserem Beispiel schreibt Zehra damit einen „Brief“, also eine Anfrage an eine Webseite.

Der erste Umschlag: HTTPS

Bevor der Brief auf Reisen geht, steckt Zehra ihn in einen Briefumschlag. Dieser Umschlag steht für eine HTTPS-Verbindung.

Der Inhalt des Briefes ist jetzt geschützt. Niemand unterwegs kann ihn einfach mitlesen. HTTPS sorgt dafür, dass die Daten zwischen deinem Gerät und der Webseite verschlüsselt übertragen werden. So können Dritte nicht mitlesen, manipulieren oder Zugangsdaten abgreifen. Ohne HTTPS ist es wie eine Postkarte, mit HTTPS wie ein Brief im Briefumschlag.

Drei Umschläge für drei Stationen

Jetzt kommt der Teil von Tor, der nicht wie eine normale Anfrage im Internet funktioniert.

Zehra verpackt ihren Brief nicht nur einmal (die Sache mit dem HTTPS), sondern weitere dreimal.

Umschlag 1: Der Exit Node

Zehra steckt den Brief in einen weiteren Umschlag. Dieser Umschlag ist für den Exit Node bestimmt.

Sie verschließt ihn, das ist die erste Verschlüsselungsschicht.

Umschlag 2: Der Middle Node

Diesen Umschlag steckt sie in einen neuen Umschlag. Der ist für den Middle Node. Auch diesen Umschlag verschließt sie, das ist die zweite Verschlüsselungsschicht.

Umschlag 3: Der Entry Node – Die erste Station beim Versand

Zum Schluss kommt alles in einen dritten Umschlag. Der ist für den Entry Node. Auch dieser Umschlag wird verschlossen, damit ist dies die dritte Verschlüsselungsschicht.

Jetzt ist der Brief dreifach verpackt und verschlüsselt.

Wie wird die Verbindung verschlüsselt?

Beim Aufbau eines Verbindungsweges (auch „Circuit“ genannt) passiert Folgendes:

Der Tor Browser baut zuerst eine verschlüsselte Verbindung zum Entry Node auf. Dann wird innerhalb dieser Verbindung eine zweite verschlüsselte Verbindung zum Middle Node aufgebaut. Schließlich folgt eine dritte, nochmals separat verschlüsselte Verbindung zum Exit Node.

Ein ganz wichtiger Punkt:

Nur der Weg durch das Tor-Netzwerk ist verschlüsselt. Wenn du eine unverschlüsselte Seite (HTTP) aufrufst, kann der Exit Node den Inhalt theoretisch mitlesen. Deshalb gilt: Nur HTTPS-Webseiten nutzen, wenn du über Tor surfst! Und wenn das nicht geht, dann keine sensiblen Daten senden. Allerdings gibt es auch den Grundsatz: Grundsätzlich keine persönliche Daten versenden, die Rückschluss auf deine echte Identität geben können.

Der Versand beginnt

Der Tor Browser schickt den Brief los. Zehra wirft den Brief in einen Postkasten.

Er ist zunächst an das Postamt 23 adressiert, dass ist der Entry Node.

Im Postamt 23 wird nur der äußere Umschlag geöffnet. Darin befindet sich ein weiterer Umschlag, der an Postamt 1024 adressiert ist, den Middle Node. Auch dort wird wieder nur dieser Umschlag geöffnet. Zum Vorschein kommt ein weiterer Umschlag, adressiert an Postamt 42, den Exit Node.

Erst im Postamt 42 wird der letzte Umschlag geöffnet. Jetzt sieht man, dass der Brief eigentlich an Paul adressiert ist.

Was passiert unterwegs?

Postamt 23 (Entry Node):

Sieht die Absenderin Zehra, aber nicht, an wen der Brief final geht. Es sieht nur, dass der Umschlag an das Postamt 1024 gehen soll.

Postamt 1024 (Middle Node):

Sieht nur, dass es Post vom Postamt 23 bekommen hat, kennt aber weder Zehra noch Paul, sondern nur die Postämter 23 und 42.

Postamt 42 (Exit Node):

Sieht, dass der Brief an Paul adressiert ist, aber nicht, wer den Brief abgeschickt hat.

Niemand sieht den kompletten Weg auf einmal. Jeder kennt nur ein Puzzlestück. Der Einzige, der im Tor-Netzwerk alles weiß, ist der Tor Browser. Auch die Postämter in unserem Beispiel hier, sind nicht in der Lage die anderen Briefumschläge, die nicht für das Postamt sind, zu öffnen.

Diese Route von Entry Node über Middle Node zum Exit Node nennt man einen Circuit.

Er wird vom Tor Browser ganz automatisch ohne dein Zutun aufgebaut. Dieser Circuit hat eine Lebensspanne von etwa zehn Minuten. Danach wird ein neuer Circuit aufgebaut.

Die Antwort der Webseite

Die Webseite liest den Brief, also die Anfrage des Tor Browsers und schreibt eine Antwort.

Sie schickt diese Antwort zurück an das Postamt 42, den Exit Node. Die Webseite weiß im optimal Fall nicht wer Zehra ist. Sie kennt nur den Exit Node.

Der Rückweg – derselbe Weg zurück

Die Antwort nimmt denselben Weg zurück, nur rückwärts:

Exit Node → Middle Node → Entry Node → Zehra

Die Verschlüsselung auf dem Rückweg

Beim Aufbau des Circuit hat dein Browser für jeden Node einen eigenen symmetrischen Sitzungsschlüssel mit dem Server ausgehandelt. Diese Schlüssel gelten für beide Richtungen, hin und zurück. Das gilt aber nur für die Verschlüsselung der Verbindung. Zum Aufbau des Circuit wird erst einmal ein Asymmetrische Verschlüsselung genutzt

Beim Rückweg passiert nun Folgendes:

Die Webseite antwortet dem Exit Node

Der Exit Node verschlüsselt die Antwort mit dem Exit-Session-Key und schickt sie an den Middle Node. Der Middle Node kann den Inhalt nicht lesen, fügt aber wieder seine eigene Verschlüsselungsschicht hinzu und leitet weiter an den Entry Node. Der Entry Node kann ebenfalls keinen Klartext lesen und leitet die Daten nochmals verschlüsselt an Zehra weiter.

Dein Tor Browser entfernt nun alle Verschlüsselungsschichten und zeigt dir die Webseite bzw. die Antwort von Paul, wenn wir beim Brief bleiben. Nur dein Browser sieht am Ende den Klartext.

Warum ist das wichtig?

Das Tor Project bzw. der Tor Browser schützt:

– deine Identität

– deinen Standort

– deine Privatsphäre

Tor ist kein Werkzeug für „Geheimniskrämerei“, sondern aus meiner Sicht ein sehr wichtiges Tool für meine und auch deine digitale Selbstbestimmung.

Der Tor Browser

Der Tor Browser basiert auf Firefox, ist aber stark angepasst. Er hat einheitliche Einstellungen für alle Nutzer:innen und verfügt über einen Schutz vor Browser-Fingerprinting.

Kurz erklärt:

Alle Nutzer sehen möglichst gleich aus.

Der Tor Browser vereinheitlicht Einstellungen, wie Bildschirmgröße, Schriftarten, Zeitzone, Sprache und User-Agent. Das erschwert es Webseiten, einzelne Personen wiederzuerkennen. JavaScript und Funktionen sind eingeschränkt

Viele typische Fingerprinting-Techniken (Canvas, WebGL, AudioContext usw.) werden blockiert, eingeschränkt oder nur einheitlich freigegeben.

Keine Erweiterungen installieren

Add-ons würden dich wieder einzigartig machen. Deshalb rät das Tor Project ausdrücklich davon ab.

Fazit:

Der Tor Browser schützt nicht perfekt. Das geht grundsätzlich nicht, aber besser als jeder normale Browser vor Fingerprinting, weil er bewusst auf Gleichförmigkeit statt Individualisierung setzt.

Was Tor nicht kann

Tor schützt nicht vor:

– Schadsoftware

– Logins mit Klarnamen

– unsicherem Nutzerverhalten

Tor macht dich schwerer zu verfolgen, aber nicht unverwundbar. Wer sich selbst identifiziert, kann auch mit Tor nicht anonym bleiben.

Mythen rund um das Tor-Netzwerk

– Tor ist nicht gleich Darknet

– Tor ist nicht illegal

– Tor wird nicht ausschließlich für kriminelle Zwecke genutzt

Tor ist eine Straße. Was Menschen auf dieser Straße tun, liegt nicht an der Straße selbst.

Wer nutzt Tor wirklich?

Tor wird genutzt von:

– Journalist:innen

– Menschenrechtsorganisationen

– Whistleblowern

– Forschenden

– Ganz normalen Privatpersonen wie dir und mir. Von Menschen, die nicht möchten, dass jeder Klick, jede Suche und jede Meinung dauerhaft protokolliert wird.

Angriffe auf Tor – Mögliche Risiken sind:

Traffic-Korrelation:

Angreifer vergleichen ein- und ausgehenden Datenverkehr. Wenn Zeitpunkt und Datenmenge zusammenpassen, können sie Rückschlüsse darauf ziehen, wer mit wem kommuniziert.

Manipulierte Exit Nodes:

Ein bösartiger Exit Node kann unverschlüsselte Verbindungen mitlesen oder verändern. Die Identität der nutzenden Person bleibt verborgen, der Inhalt ohne HTTPS aber nicht.

Fehlkonfigurationen:

Falsche Einstellungen, zusätzliche Browser-Plugins oder das Öffnen externer Programme können Informationen preisgeben und die Anonymität aufheben.

Warum Tor politisch und gesellschaftlich wichtig ist

– Umgehung von Zensur

– Schutz vor Massenüberwachung

– freien Zugang zu Informationen

Datenschutz ist kein Luxus. Er ist eine Voraussetzung für Demokratie, auch in stabilen Rechtsstaaten wie Deutschland.

Wie kannst du Tor unterstützen?

Die Antwort: Mit Geld, Snowflake und Relays.

Menschen können Tor unterstützen, indem sie:

– Geld spenden

– Snowflake-Proxys betreiben

– Relays zur Verfügung stellen (nur für technisch versierte Anwender!)

Tor ist nicht einfach ein Produkt.

Tor ist eine Gemeinschaft, in der Menschen anderen Menschen helfen, frei zu bleiben.

Fazit 2: Warum das Tor-Netzwerk wichtig ist

Tor ist offen, überprüfbar, nicht perfekt, aber eines der wichtigsten Werkzeuge für freie und selbstbestimmte Kommunikation im Internet.

Tor ist kein Versteck für Kriminelle.

Tor ist ein Schutzraum für Privatsphäre, Meinungsfreiheit und Demokratie.

Die Kommentare sind geschlossen.